等保2.0 信息安全模型

1.PDR安全模型

PDR 模型源自美国国际互联网安全系统公司 ISS 提出的自适应网络安全模型 ANSM(Adaptive Network Security Model),是一个可量化、可数学证明、基于时间的安全模型 PDR的意义如下。

Protection(保护):采用一系列手段(识别、认证、授权、访问控制、数据加密)保障数据的保密性、完整性、可用性、可控性和不可否认性等。Detection(检测):利用各类工具检查系统可能存在的供黑客攻击、病毒泛滥的脆弱性,即入侵检测、病毒检测等。Response(响应):对危及安全的事件、行为、过程及时作出响应处理,杜绝危害的进一步蔓延扩大,力求将安全事件的影响降到最低。

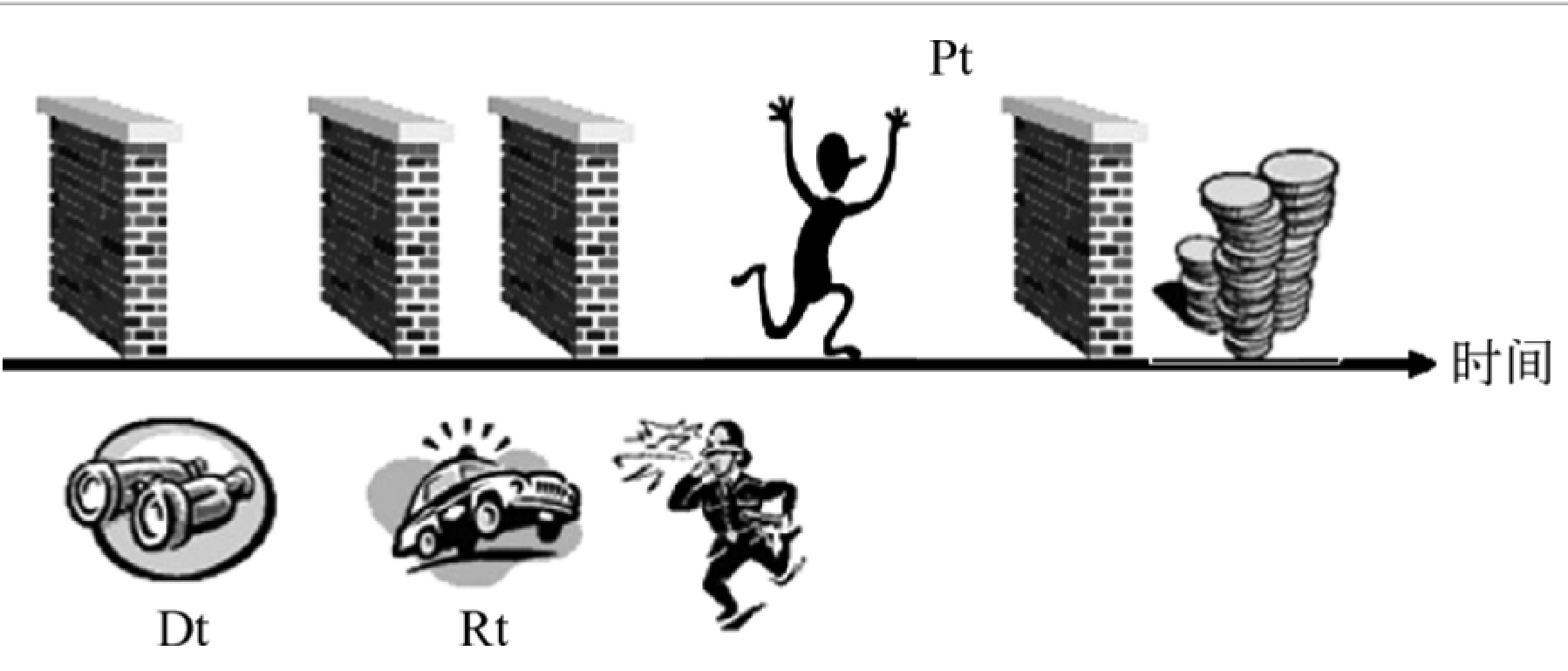

PDR模型是建立在基于时间的安全理论基础之上的,该理论的基本思想是:信息安全相关的所有活动,无论是攻击行为、防护行为、检测行为还是响应行为,都要消耗时间,因而可以用时间尺度来衡量一个体系的能力和安全性。要实现安全,必须让防护时间大于检测时间加上响应时间:

Pt>Dt+Rt

Pt:攻击成功所需时间被称为安全体系能够提供的防护时间。

Dt:在攻击发生的同时,检测系统发挥作用,攻击行为被检测出来需要的时间。

Rt:检测到攻击之后,系统会作出应有的响应动作,所需时间被称作响应时间。

PDR模型用下列时间关系表达式来说明信息系统是否安全:

Pt>Dt+Rt,系统安全,即在安全机制针对攻击、破坏行为作出了成功的检测和响应时,安全控制措施依然在发挥有效的保护作用,攻击和破坏行为未给信息系统造成损失。

2.PPDR安全模型

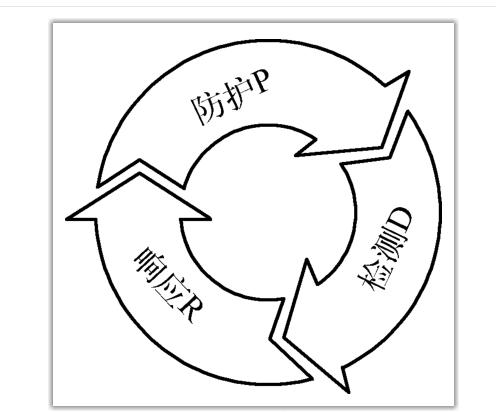

PPDR模型由4个主要部分组成:安全策略(Policy)、保护(Protection)、检测(Detection)和响应(Response)。PPDR模型是在整体的安全策略的控制和指导下,综合运用防护工具(如防火墙、身份认证、加密等)的同时,利用检测工具(如漏洞评估、入侵检测系统)了解和评估系统的安全状态,通过适当的响应将系统调整到一个比较安全的状态。保护、检测和响应组成了一个完整的、动态的安全循环,如图

策略是PPDR模型的核心,意味着网络安全要达到的目标,决定各种措施的强度。

保护是安全的第一步,包括:制定安全规章(以安全策略为基础制定安全细则)、配置系统安全(配置操作系统、安装补丁等)、采用安全措施(安装使用防火墙、VPN等)。

检测是对上述二者的补充,通过检测发现系统或网络的异常情况,发现可能的攻击行为。

响应是在发现异常或攻击行为后系统自动采取的行动,目前的入侵响应措施比较单一,主要是关闭端口、中断连接、中断服务等方式。

3.P2DR2安全模型

P2DR2安全模型是在P2DR模型上的扩充。即策略(Policy)、防护(Protection)、检测(Detection)、响应(Response)和恢复(Restore)。该模型与P2DR安全模型非常相似,区别在于将恢复环节提到了与防护、检测、响应环节相同的高度。

4.P2OTPDR2安全模型

P2OTPDR2安全模型即策略(Policy)、人(People)、操作(Operation)、技术(Technology)、防护(Protection)、检测(Detection)、响应(Response)和恢复(Restore)。

P2OTPDR2分为三个层次,最核心的部分是安全策略,安全策略在整个安全体系的设计、实施,维护和改进过程中都起着重要的指导作用,是一切信息安全实践活动的方针和指南。模型的中间层次体现了信息安全的三个基本要素:人员、技术和操作,这构成了整个安全体系的骨架。从本质上讲,安全策略的全部内容就是对这三个要素的阐述。当然,这三个要素中,人是唯一具有能动性的,是第一位的。模型的外围是构成信息安全完整功能的PDRR模型的四个环节,信息安全三要素在这四个环节中都有渗透,并最终表现出信息安全完整的目标形态。

P2OTPDR2模型各层次间的关系如下:在策略核心的指导下,三要素(人、技术、操作)紧密结合协同作用,最终实现信息安全的四项功能(防护、检测、响应、恢复),构成完整的信息安全体系。

5.MAP2DR2安全模型

MAP2DR2安全模型以管理为中心、以安全策略为基础、以审计为主导,从而采用防护、侦测、响应、恢复手段构建贯穿整个网络安全事件生命周期的动态网络安全模型。

MAP2DR2安全模型由P2DR2安全模型发展而来,在P2DR2安全模型的基础上增加了管理(Management)和审计(Audit),形成了由策略(Policy)、管理(Management)、审计(Audit)、防护(Protection)、检测(Detection)、响应(Response)和恢复(Restore)组成的全面安全防护体系6.纵深防御模型

信息安全纵深防御(Defense-in-Depth)是在当今高度网络化的环境中实现信息保障的一个重要的战略,并已得到了广泛的应用和实践。纵深防御战略最早出现于美国国家安全局公开发布的信息安全保障技术框架(Information Assurance Technical Framework,IATF)中,为保障美国政府和工业的信息基础设施提供了技术指南。

信息安全保障技术框架(IATF)文件的编制是帮助那些要定义和理解其技术需求、选择满足其需求的方案等的各种读者。其目标读者包括系统安全工程师、用户、科学家、研究者、产品和服务厂商、标准组织以及相关联盟。其目的是提高信息安全保障(IA)技术的意识、表达信息系统(IS)用户的信息安全保障需求、为解决信息安全保障问题提供指南